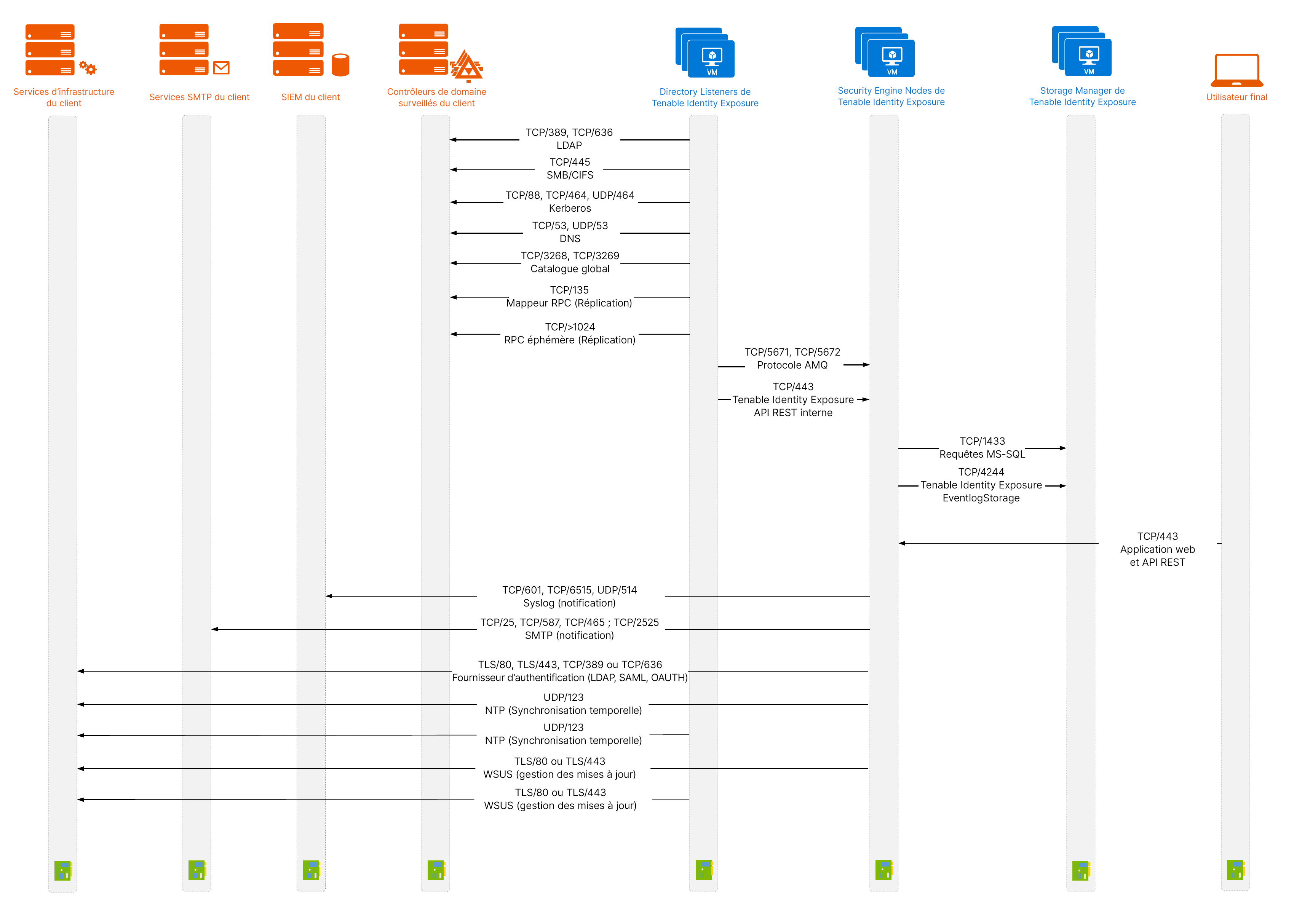

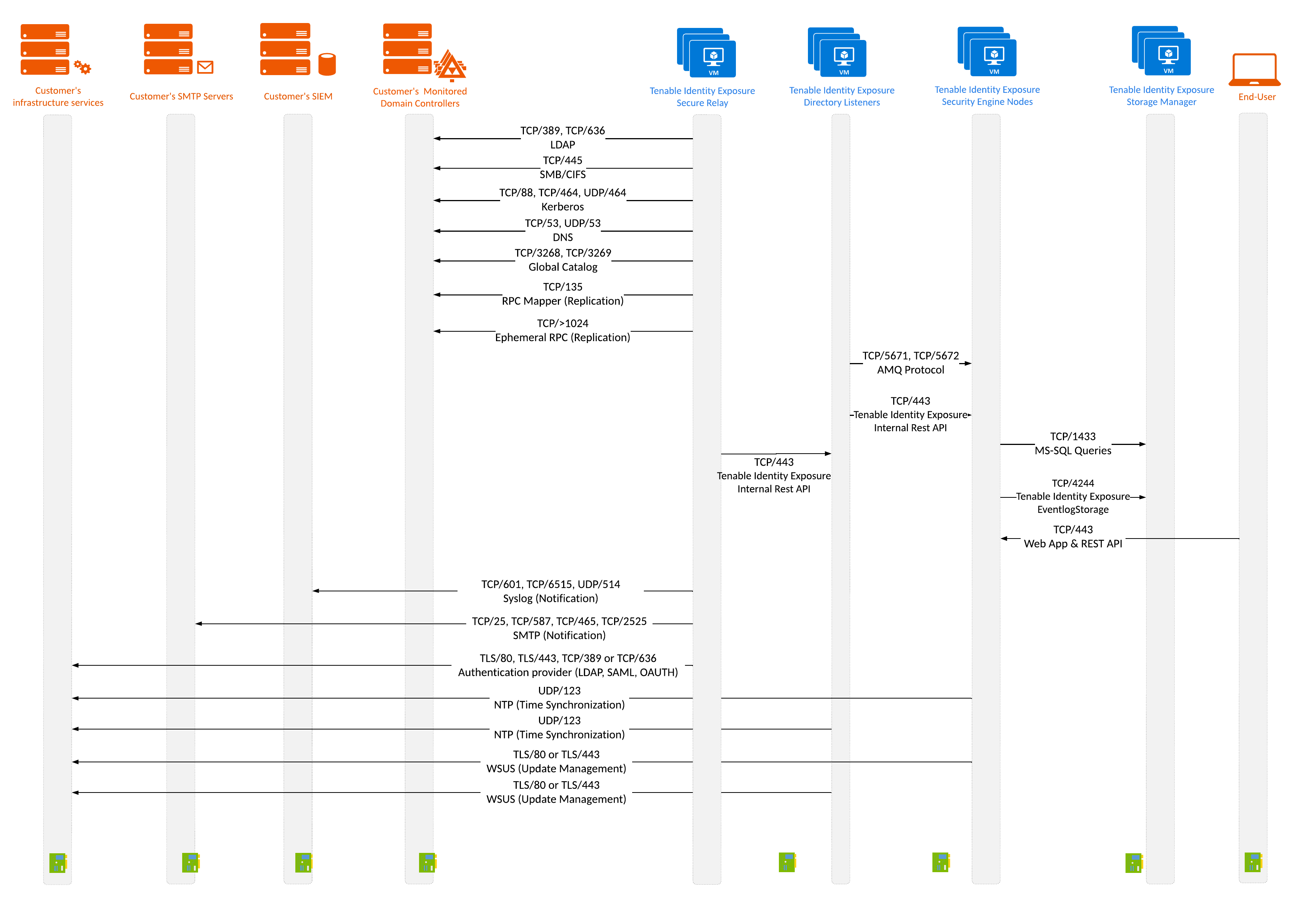

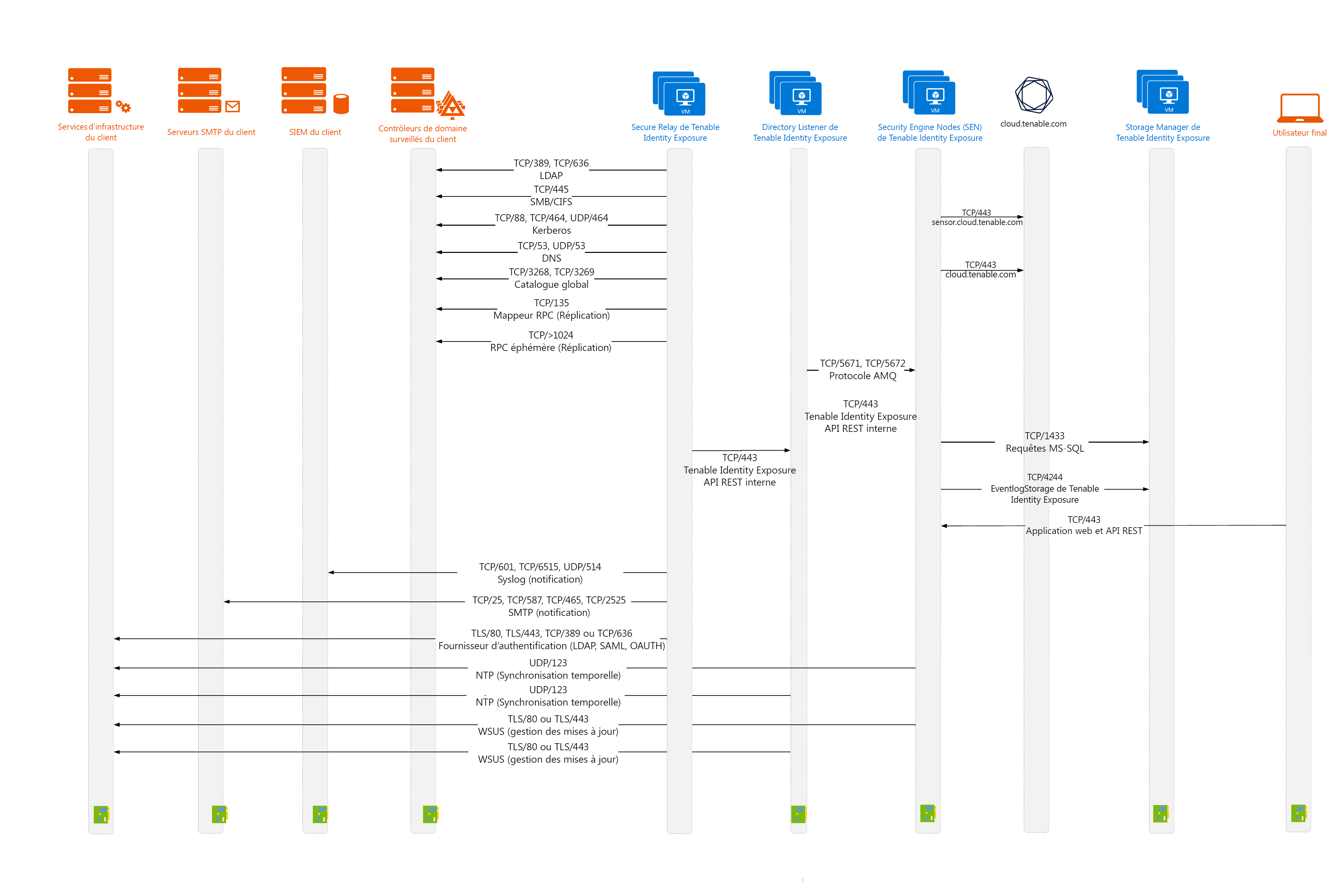

Matrice de flux réseau

Pour assurer la surveillance de la sécurité, Tenable Identity Exposure doit communiquer avec l'émulateur de contrôleur de domaine principal (PDCe) de chaque domaine. Vous devez ouvrir les ports réseau et les protocoles de transport sur chaque PDCe pour assurer une surveillance efficace.

Outre ces flux réseau, vous devez prendre en compte d'autres flux réseau, tels que :

-

L'accès aux services aux utilisateurs finaux.

-

Les flux de réseau entre les services Tenable Identity Exposure.

-

Les flux de réseau des services d'assistance utilisés par Tenable Identity Exposure, tels que l'infrastructure de gestion des mises à jour et le protocole de temps réseau.

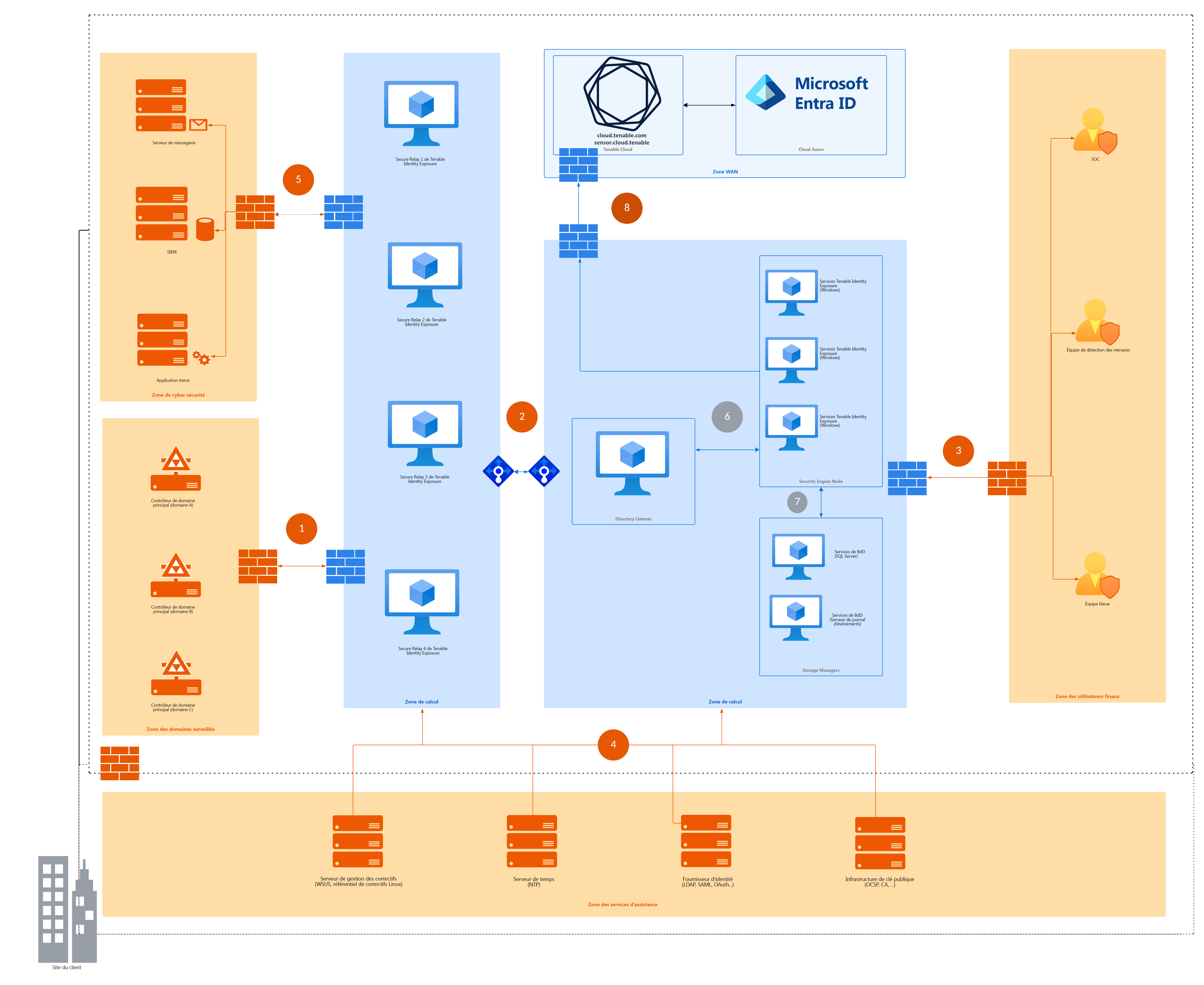

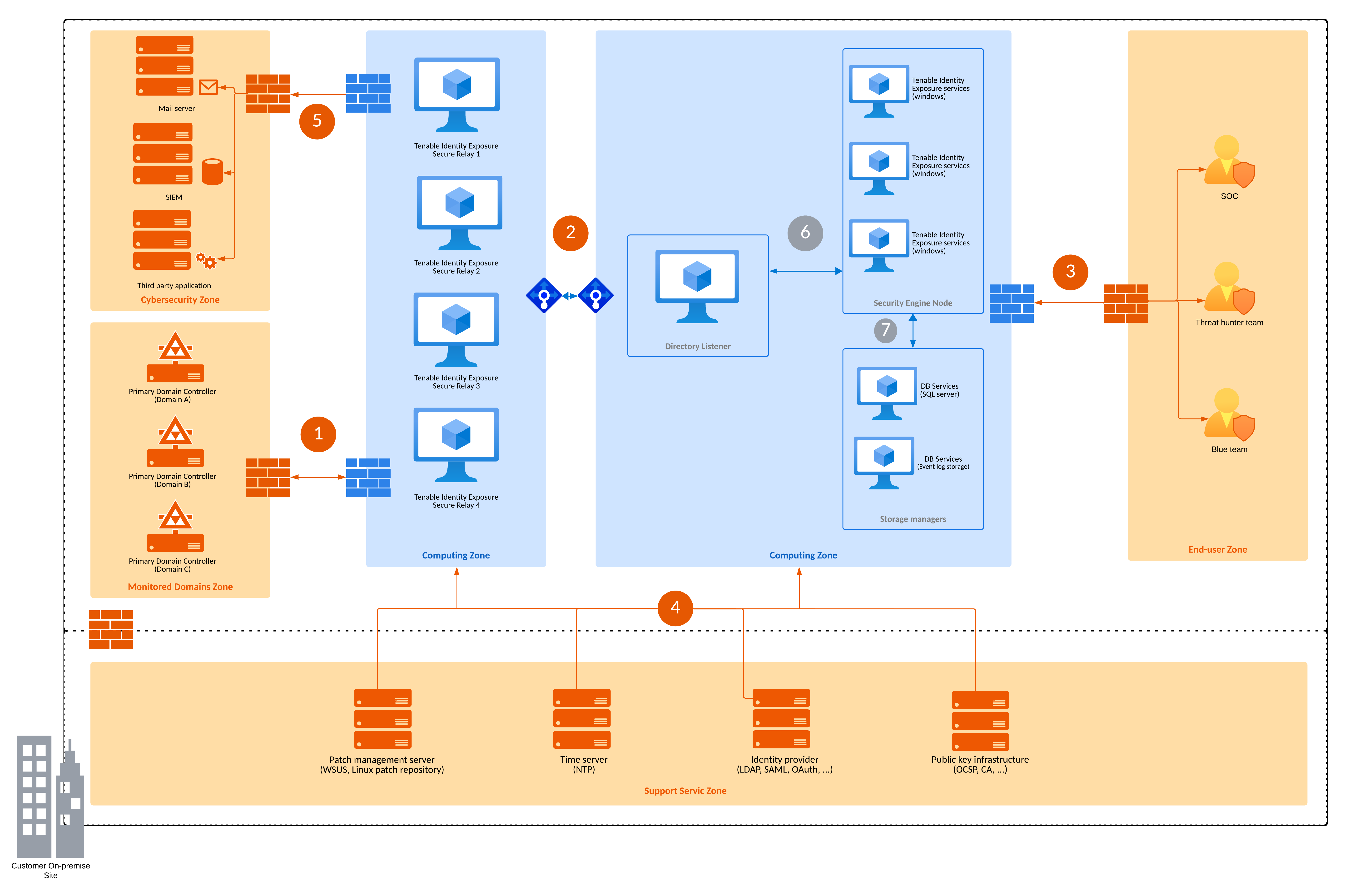

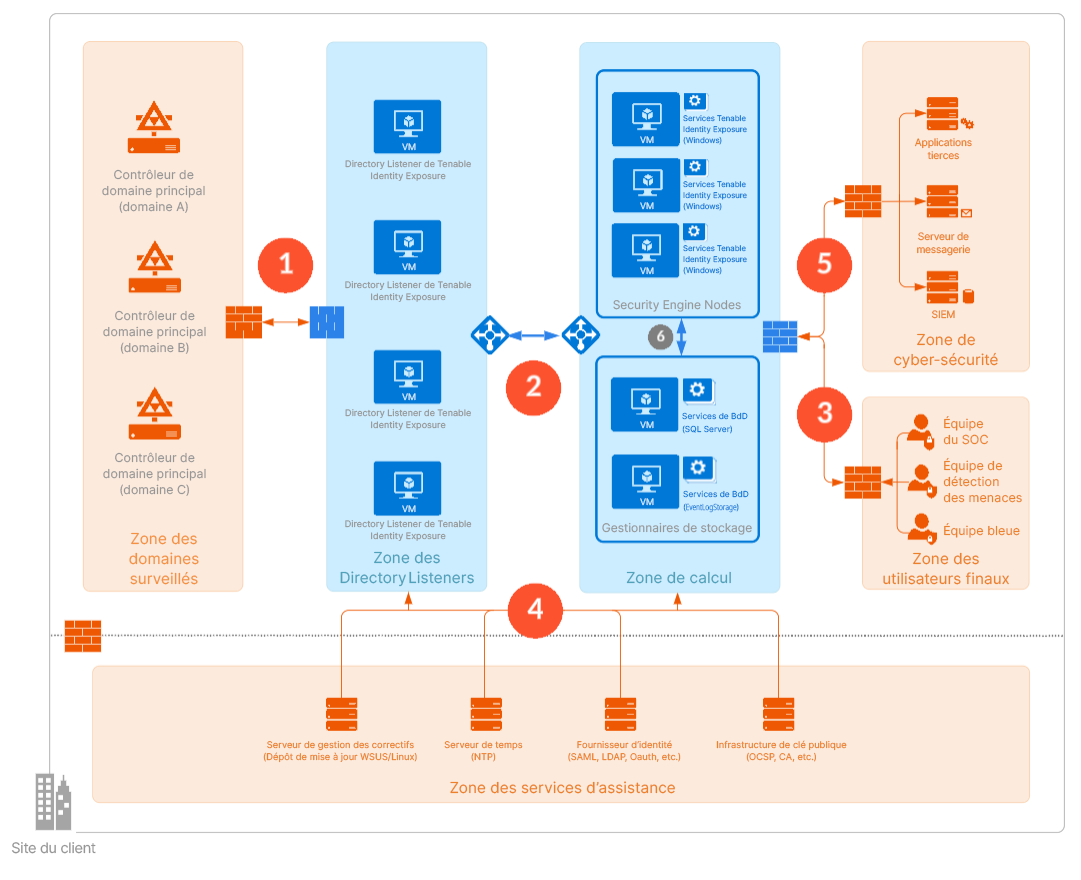

Le diagramme de matrice réseau suivant donne plus de détails sur les différents services impliqués.

Protocoles requis

D'après ce diagramme, le tableau suivant décrit chaque protocole et port requis que Tenable Identity Exposure utilise.

|

Flux réseau |

Origine | Destination |

Utilisation de Tenable Identity Exposure |

Type de trafic |

Protocole et port |

|---|---|---|---|---|---|

| 1. | Secure Relay de Tenable Identity Exposure | Contrôleurs de domaine |

Annuaire, réplication, authentification des utilisateurs et des ordinateurs, stratégie de groupe, relations d'approbation |

LDAP/LDAP |

TCP/389 et TCP/636 ICMP/requête d'écho ICMP/réponse d'écho |

|

Réplication, authentification des utilisateurs et des ordinateurs, stratégie de groupe, relations d'approbation |

SMB, CIFS, SMB2, DFSN, LSARPC, NbtSS, NetLogonR, SamR, SrvSvc |

TCP/445 |

|||

|

Authentification des utilisateurs et des ordinateurs, approbations au niveau de la forêt |

Kerberos |

TCP/88, TCP/464 et UDP/464 |

|||

|

Authentification des utilisateurs et des ordinateurs, résolution de nom, relations d'approbation |

DNS |

UDP/53 et TCP/53 |

|||

|

Réplication, authentification des utilisateurs et des ordinateurs, stratégie de groupe, relations d'approbation |

RPC, DCOM, EPM, DRSUAPI, NetLogonR, SamR, FRS |

TCP dynamique (49152–65535) Remarque : à partir de Windows Vista et de Windows Server 2008, la plage de ports dynamiques par défaut est 49152–65535. C'est un changement par rapport aux versions antérieures qui utilisaient les ports 1025–5000.

|

|||

|

Annuaire, réplication, authentification des utilisateurs et des ordinateurs, stratégie de groupe, relations d'approbation |

Catalogue global |

TCP/3268 et TCP/3269 |

|||

|

Réplication |

RPC Endpoint Mapper |

TCP/135 |

|||

| 2. | Secure Relay de Tenable Identity Exposure | Directory Listener de Tenable Identity Exposure |

Flux d'API internes de Tenable Identity Exposure

|

HTTPS |

TCP/443 |

| Mises à jour automatiques | HTTP | TCP/5049 | |||

|

3. |

Utilisateurs finaux | Security Engine Nodes de Tenable Identity Exposure |

Services aux utilisateurs finaux de Tenable Identity Exposure (portail web, API REST, etc.)

|

HTTPS |

TCP/443 |

| 4. | Tenable Identity Exposure | Services d'assistance |

Synchronisation temporelle |

NTP |

UDP/123 |

|

Infrastructure de mise à jour (par exemple WSUS ou SCCM) |

HTTP/HTTPS |

TCP/80 ou TCP/443 |

|||

|

Infrastructure PKI |

HTTP/HTTPS |

TCP/80 ou TCP/443 |

|||

|

Fournisseur d'identité Serveur SAML |

HTTPS |

TCP/443 |

|||

|

Fournisseur d'identité LDAP |

LDAP/LDAP |

TCP/389 et TCP/636 |

|||

|

Fournisseur d'identité OAuth |

HTTPS |

TCP/443 |

Flux supplémentaires

Outre les protocoles Active Directory, certaines configurations Tenable Identity Exposure nécessitent des flux supplémentaires. Vous devez ouvrir ces protocoles et ports entre Tenable Identity Exposure et le service ciblé.

|

Flux réseau |

Origine | Destination |

Utilisation de Tenable Identity Exposure (facultatif) |

Type de trafic |

Protocole et port |

|---|---|---|---|---|---|

| 5. | Secure Relay de Tenable Identity Exposure | Services de cyber-sécurité |

Notifications par e-mail |

SMTP |

TCP/25, TCP/587, TCP/465, TCP/2525, TCP/25025 |

|

Notifications Syslog |

Syslog |

TCP/601, TCP/6515, UDP/514 (selon la configuration du serveur de journal d'événements) |

|||

| API REST Tenable | HTTP/TLS | TCP/443 | |||

| Contrôleurs de domaine | Analyse privilégiée | Ports dynamiques RPC | TCP/49152-65535, UDP/49152-65535 |

Ports internes

Si vous divisez les Security Engine Nodes et les Storage Managers en deux sous-réseaux différents, Tenable Identity Exposure doit avoir accès aux ports suivants.

|

Flux réseau |

Origine | Destination |

Utilisation de Tenable Identity Exposure |

Type de trafic |

Protocole et port |

|---|---|---|---|---|---|

| 6. | Security Engine Nodes de Tenable Identity Exposure | Storage Managers de Tenable Identity Exposure |

Accès à la base de données MS SQL Server |

Requêtes MS SQL |

TCP/1433 |

| Accès à la base de données EventLogStorage | Requêtes EventLogStorage | TCP/4244 | |||

| 6. | Directory Listener de Tenable Identity Exposure | Security Engine Nodes de Tenable Identity Exposure |

Bus de communication de Tenable Identity Exposure |

Protocole AMQP (Advanced Message Queuing Protocol) | TCP/5671 et TCP/5672 |

| Flux d'API internes de Tenable Identity Exposure | HTTP/HTTPS | TCP/80 ou TCP/443 | |||

| 7. | Security Engine Nodes de Tenable Identity Exposure | Storage Managers de Tenable Identity Exposure |

Accès à la base de données MS SQL Server |

Requêtes MS SQL |

TCP/1433 |

| Accès à la base de données EventLogStorage | Requêtes EventLogStorage | TCP/4244 | |||

| 8. | Security Engine Nodes de Tenable Identity Exposure |

Tenable Cloud

|

Service Tenable Identity Exposure Cloud | HTTPS | TCP/443 |

Services d'assistance

Les services d'assistance sont souvent très spécifiques au fournisseur ou à la configuration. Par exemple, le service WSUS écoute par défaut le port TCP/8530 pour la version 6.2 et supérieures, et le port TCP/80 pour les autres versions. Vous pouvez reconfigurer ce port sur n'importe quel autre port.

Prise en charge de la traduction d'adresses réseau (NAT)

Tenable Identity Exposure lance toutes les connexions réseau, à l'exception de celles des utilisateurs finaux. Vous pouvez utiliser la traduction d'adresses réseau (NAT) pour vous connecter à Tenable Identity Exposure par interconnexion de réseaux.